本文最后更新于 607 天前,其中的信息可能已经有所发展或是发生改变。

前言

昨晚上网冲浪的时候有一个网友丢了个shell给我,于是便有了下面的内容。

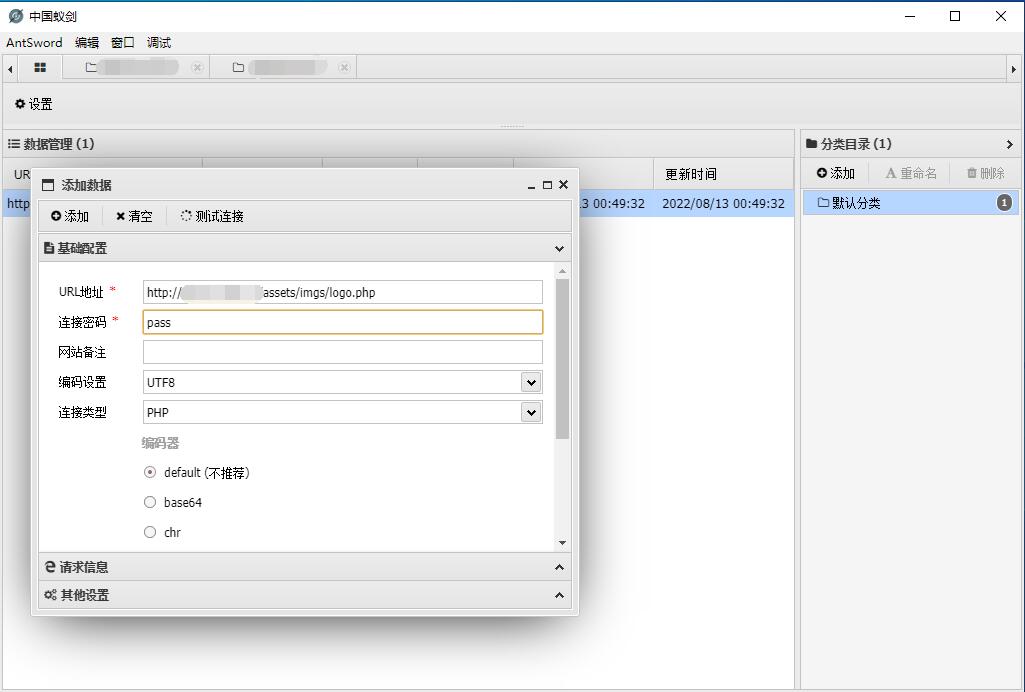

先使用蚁剑连接上该shell

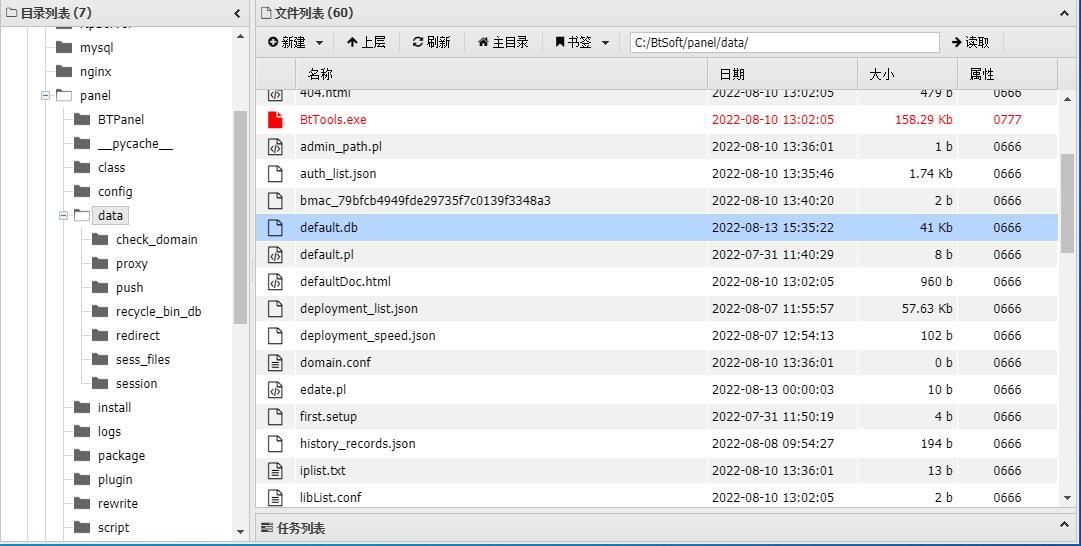

到了这里可以发现,是一台Windows的服务器,而且使用了宝塔。

接下来开始寻找提权方法

游历目录的时候发现宝塔官方是有提供api接口的,我尝试修改了一下,发现是可读写的状态

奈何研究了一段时间,发现我并不会使用这个api,于是接着寻找其他方法

其实就是接着目录游历但是我发现了宝塔的数据库文件default.db

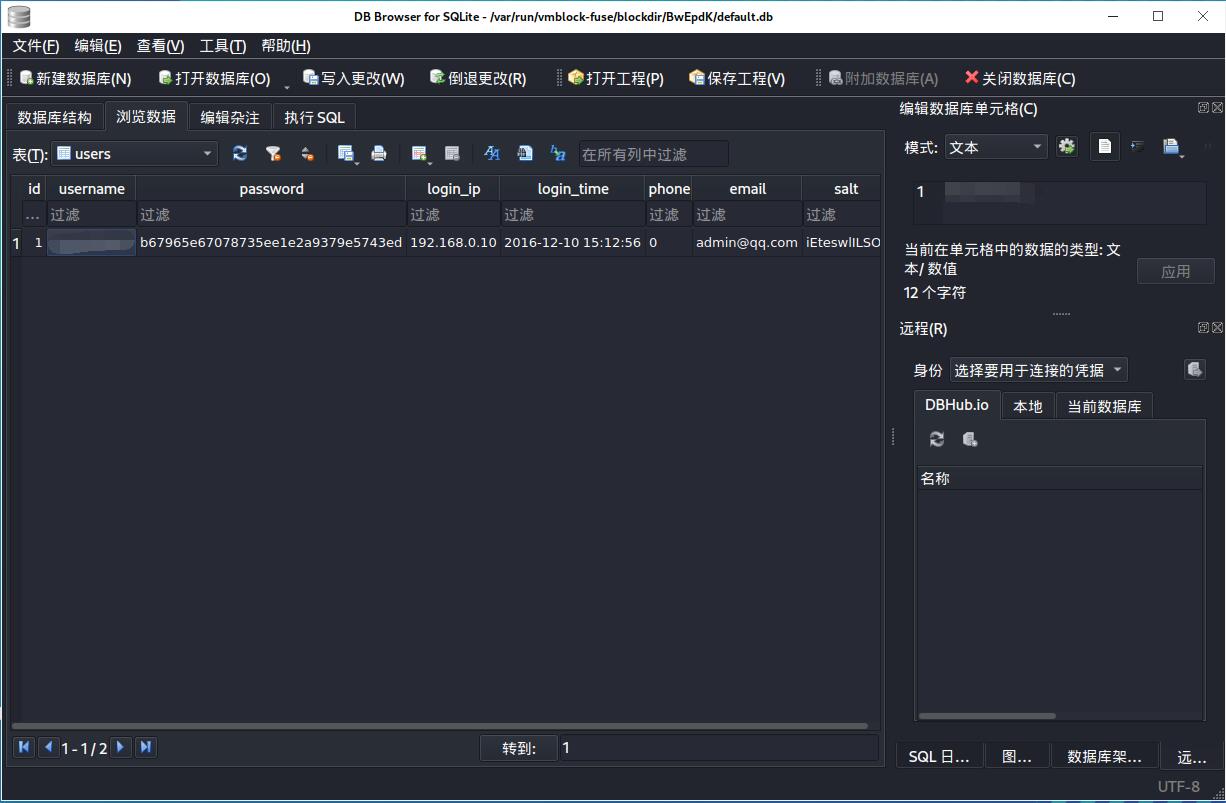

直接下载,放到kali的DB Browser for SQLite去进行读取

在浏览数据的时候发现了users表中就有保存了带md5加密的账号密码

复制该值尝试在线解密的时候发现没有对应的明文密码,于是我想到可不可以新增一个用户呢?

就这样我创建了一个名为test密码是加密md5后的123456

然后将文件保存,通过蚁剑上传到服务器替换掉原有的数据库文件,发现依然是有权限,太棒啦

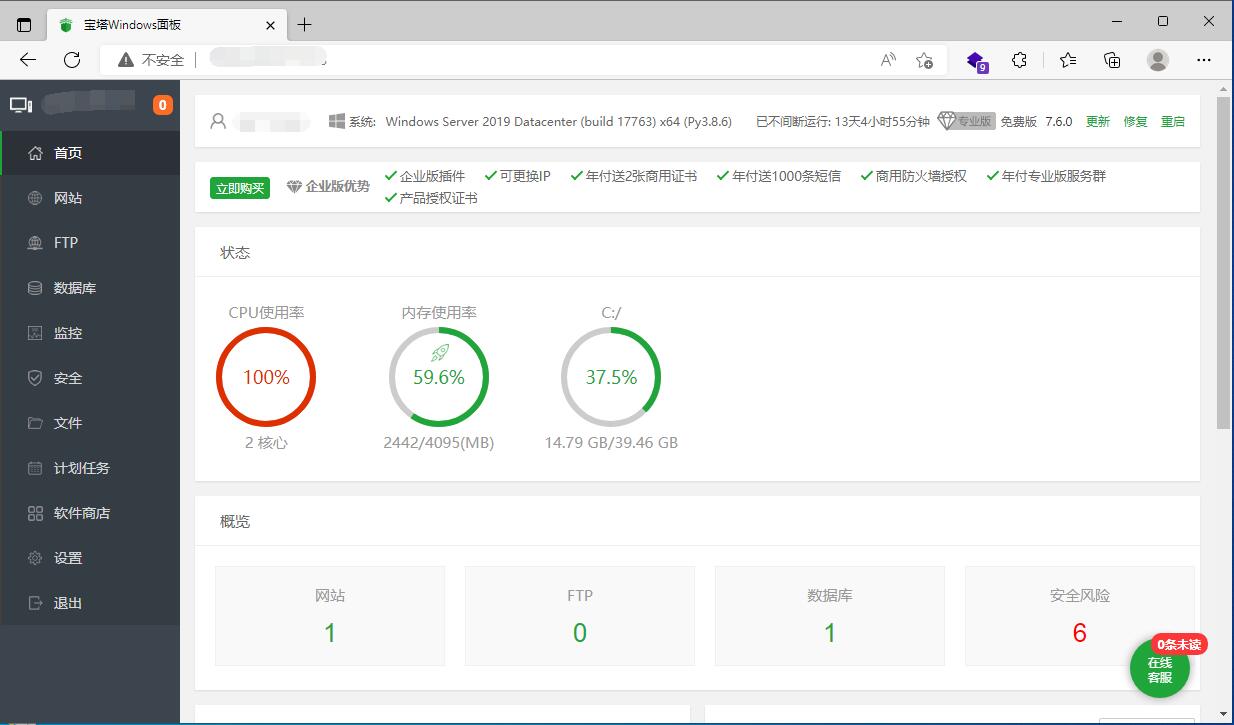

使用刚刚创建的用户+密码即可进入宝塔(说实话宝塔在Windows中给php的读写权限是太高了)

接着就是拿到服务器的administrators权限,创建一个计划任务,执行创建用户和加入管理员组的命令,之后手动执行一遍就可以了

成功拿到服务器管理员权限

免责声明

本站所提供的信息,只供参考之用。

本次练习并未涉及恶意攻击和破坏服务器的行为,仅作为CTF练习目的。如将其用于非法活动,本博客概不负责!

本站所提供的信息,只供参考之用。

本次练习并未涉及恶意攻击和破坏服务器的行为,仅作为CTF练习目的。如将其用于非法活动,本博客概不负责!

文章作者: Timo在此

文章链接: https://bbs.xiao-xin6.cn/archives/176

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Timo在此!

文章链接: https://bbs.xiao-xin6.cn/archives/176

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Timo在此!

感谢分享,赞一个

告诉我们服务器千万不要留有shell(doge)

谁都不会故意往服务器留shell,但也要注意一些系统本身就有未经修复的漏洞,这才是最难防的

确实,有些项目漏洞是真的难防,除非你在服务器部署主动防御之类的安全软件(但多半要马内),而且小机子有时候还扛不住安全软件的折腾